亚信安全:从FireEye红队攻击工具泄漏事件看“立体化”防御-双线服务器租用

【亚信安全】-【2020年12月16日】近期,美国网络安全供应商FireEye兵器等级的红队进犯东西被盗。为约束本次事情的影响规模,其敏捷提交针对本次被盗东西的防护计划,双线服务器租用发布了”hundreds of countermeasures”(数百种对策)。能够预见本次丢失的兵器等级的东西,可能是FireEye多年积累的干货,影响力巨大,假如被心怀叵测的人使用,会产生难以估量的丢失。

亚信安全情报剖析团队和核心技能部,作为一向长时间重视红蓝攻防的研究团队,第一时间收拾此次事情,并进行了深化的剖析。

以红队视角看FireEye兵器分类

FireEye并没有对本次被盗东西作出详细的介绍,但咱们的剖析人员努力复原了它们的原貌,并且提醒这些东西的功用和影响。

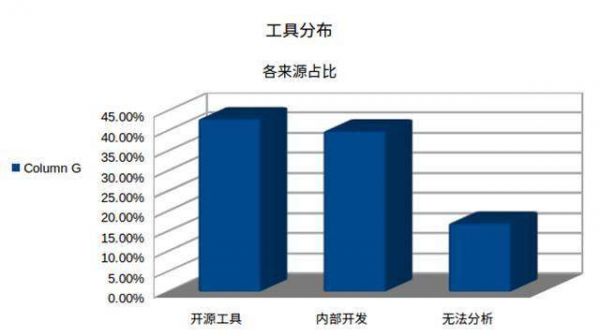

红队被盗东西分为四类:

1. 根据开源项意图东西:这些红色团队东西是开源东西的稍微修正版本,占比35%。

2. 根据内置Windows二进制文件的东西:这些东西使用称为LOLBIN(不落地二进制文件)的内置Windows二进制文件,占比8.3%。

3. 内部为FireEye的Red Team开发的东西:这些东西是专门为FireEye的Red Team使用而开发的,占比40%。

4. 没有满足数据进行剖析的东西:剩余的东西没有满足的数据来对其剖析,占比17%。

【图1. 东西来历散布图】

本次泄漏东西的有效载荷中触及CVE16个,但不包括0-day缝隙。

从本次大略剖析来看,被盗东西来历杂乱,触及CVE较多,且多散布于不同的进犯纬度。鉴于这样的状况,要求企业的安全防护的产品与战略要根据:既要从大局视角、大局观念动身,也要统筹黑客思想的局部观念来构建,这样的战略防护就离不开ATT&CK的辅导。

根据ATT&CK模型看立体防护的重要性

ATT&CK的全称是”Adversarial Tactics,Techniques,and Common Knowledge”,它是一个站在进犯者的视角来描绘进犯中各阶段用到的技能模型,这些进犯模型经过TTP (Tactics,Technichques, Procedures)来描绘。该模型已经成为职业通识,被大量的网络安全公司使用,并且产生了杰出的防护作用,特别是现在比较流行的无文件进犯等APT进犯,具有杰出的作用。

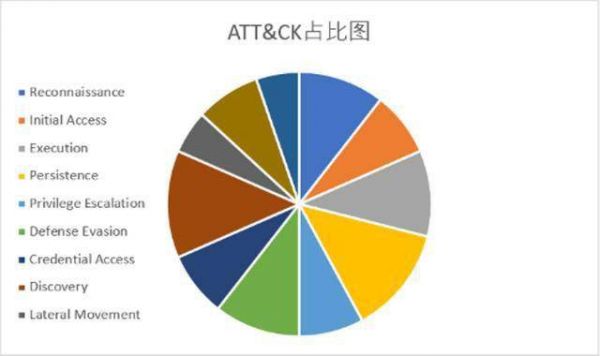

经过咱们的剖析,此次被盗的进犯东西一共触及以下ATT&CK的TTP战略:

【图2. 被使用TTP进犯战略】

从图2中能够看到,本次被盗东西包括12个进犯阶段中的11个,共包括约40个进犯战略点。影响之广、掩盖之全,可见一斑,这也迫使咱们安全企业必须从进犯链的角度去考虑本次事情带来的影响。

现代黑客的进犯,都是根据这样的一个假设:无论私有的中小企业,还是国有的大型企业,都建立了体系化防护的才干。所以在构建进犯东西的时候,就不能单纯的想象经过单一的东西直接取得对方的操控权限,获取想要的信息,一起还不会给对方留下凭据。要达成既定的方针,需求经过多样化的进犯思路,层层攻破,隐藏痕迹,才干到达意图。

【图3. 被使用的TTP汇总】

例如在本次事情触及的TTP中,据不完全统计,只是用来获取对方各种情报的TTP高达15种,占比挨近1/3;耐久化履行的TTP高达9种,相关的被盗东西可能有40多个,占比到达50%;这么多东西只是完成了进犯链的拜访和耐久化作业,还远远没有到达获取方针信息阶段,就此可见这些东西使用的进犯面非常广,从一般的缝隙进犯,到硬件的侧信道进犯,再到社会工程学等等。那么想从单一层面去作防护,无异于缘木求鱼,顾此失彼。特别要注意转化根据特征库的防护思想,并不是说特征库无用,而是说需求立体化的防护手法计划,从底层的操作体系,到上层的各种应用、脚本文件履行等等这些都要布防。

接下来,咱们将选取一些典型的东西,剖析其TTP规矩以解释被盗东西和TTP规矩之间的相相关系。

1.ADPassHunt

它是一种凭据窃取东西,可搜寻Active Directory凭据。该东西的YARA规矩中有两个引人注意图字符串:Get-GPPPasswords 和Get-GPPAutologons 。Get-GPPPassword 是一个PowerShell脚本,用于检索经过组战略首选项(GPP)推送的帐户的明文密码和其他信息。Get-GPPAutologons 是另一个PowerShell脚本,可从经过GPP推送的自动登录条目中检索密码。这些脚本在PowerSploit顶用作功用,PowerSploit是结合了PowerShell模块和脚本的进攻性安全结构。

相关的TTP规矩:

MITRE ATT&CK Techniques

T1003.003操作体系凭据转储:NTDS

T1552.06不安全凭据:组战略首选项

2.WMIRunner

该东西用于运转WMI命令,结合WMI荫蔽进犯战略,不使用第三方进犯就能够完成耐久化,即长时间荫蔽于受害者主机,无法查杀。

相关的TTP规矩:

MITRE ATT&CK Techniques

T1047 Windows管理规范

还有许多其他东西和TTP规矩的相相关系,根据这些TTP规矩,进犯者能够泛化出各种东西的变种,到达进犯的荫蔽、难以检测、难以查杀等作用。

根据上述剖析,咱们得出结论,企业级用户要想真正对此次泄漏进犯东西做好防护作业,不只是需求防护原版东西的进犯,一起也要积极做好上述东西IOC变种防护,选用立体化的防护战略。

以XDR形成立体化防护体系

根据上述剖析,咱们主张用户要有一个立体化的防护体系来应对现在的事情,一起也能够应对未来的改变。别的,消除要挟的计划不是一了百了,要适应现在进犯的改变趋势。

所谓立体化的防护,是指既有事前发现、事中处理进犯的才干,也有能够过后免疫相同要挟的计划;既有根据传统防病毒的根本才干,也有根据AI的高档要挟解决计划;既有根据进犯者的思想,也有根据防护者的才干。为此,咱们引荐选用亚信安全的XDR解决计划,具有立体化防护才干,它不只具有根据ATT&CK结构的要挟研判才干,一起支持大数据介入剖析,机器学习研判等才干。

·根据ATT&CK结构的要挟防护才干

亚信安全XDR经过自有关键产品的侦测与呼应优势,提供省力的方法接入安全监测数据,使用大数据规范化数据格式、体系结构和衔接性。经过各种相关数据,继续剖析生成准确的ATT&CK要挟视图。

【图4. ATT&CK结构要挟视图】

·选用大数据、机器学习和云架构

XDR能够代表从EDR到新一代的腾跃。作为云计算的产品,XDR能够满足安全团队在存储、剖析和机器学习方面的可弹性性要求。经过大数据、机器学习等才干,精准辨认多纬度要挟,产生与之相关的TTP规矩,提供愈加人性化的事前过后防护战略。

【图5. TTP要挟分类】

·快速呼应

XDR不只是像传统的SIEM那样被动地记载和转发警报,而是自动评定并出现可操作的结果,经过相关扩大”弱信号”。因此,体系不会显现”过去产生了什么,公司需求查询”的警报,而是显现”在X上,有哪些类型的进犯产生,经过Y的联动,奉告客户进犯者的路径以及怎么应对”。XDR重点从仅给出警告搬运到了提供弥补呼应的计划。

【图6. 快速呼应的要挟视图】

亚信安全XDR代表了从单点筒仓到面立体聚合的真正改变。跟着组织从COVID-19阴霾中摆脱,XDR能够帮助企业在网络安全上面对新技能和资源的局限,并应对组织及其数字资产不断增长的要挟。

共有 0 条评论